👉 IL TUO ACCOUNT E’ STATO BLOCCATO CLICCA QUI PER SBLOCCARLO 👈

È probabile che almeno una volta abbiate ricevuto un messaggio simile quando avete aperto la vostra casella di posta. Questo messaggio vi avvisa del blocco del servizio e vi invita a cliccare su un link per sbloccarlo. Tuttavia, si tratta di una trappola che gli attaccanti utilizzano per rubare i nostri dati. Questa pratica è conosciuta come phishing.

Il phishing è una forma di attacco informatico che mira a ottenere informazioni confidenziali, come password o dati finanziari, ingannando le persone attraverso l’utilizzo di messaggi fraudolenti o siti web falsi.

Ma come riescono gli attaccanti a creare questo tipo di attacco? Per capirlo, ti mostrerò cosa succede nel back-end e come viene ricreato un attacco di phishing utilizzando lo strumento Zphisher.

Zphisher è uno strumento open source scritto in batch con un’interfaccia user-friendly che consente di creare pagine di phishing che imitano l’aspetto e il comportamento di siti web popolari come Facebook, Instagram, Google e molti altri. Questo strumento semplifica il processo di creazione di pagine di phishing, consentendo agli attaccanti di ingannare le vittime e ottenere informazioni sensibili come le credenziali di accesso.

Tuttavia, è importante sottolineare che l’utilizzo di Zphisher o qualsiasi altro strumento di phishing è illegale e viola la privacy e la sicurezza delle persone. Il phishing è considerato un reato informatico e può comportare gravi conseguenze legali.

Come installare zphisher ?

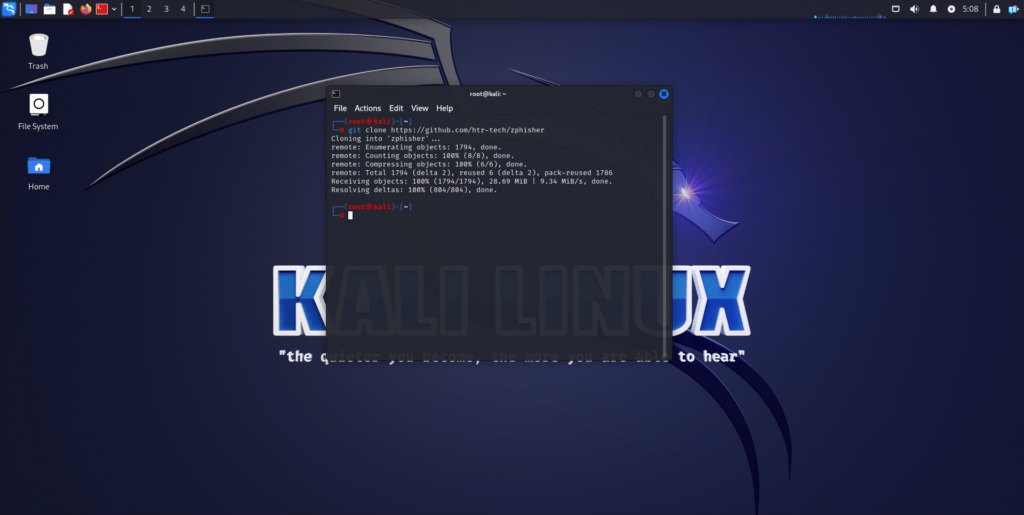

Zphisher è uno strumento che fa parte della distribuzione di Kali Linux. Quindi, come primo requisito, dovremo installare la distribuzione Kali (Download Kali). Una volta che Kali Linux è stato installato correttamente, procediamo aprendo il terminale come amministratore e digitando i seguenti comandi come seguono.

apt update

apt upgrade

apt install git php openssh curl -y

git clone https://github.com/htr-tech/zphisher

cd zphisher

chmod +x zphisher.sh

bash zphisher.sh

Se l’installazione è stata completata con successo, verrà visualizzato il menu principale di Zphisher. Questo strumento mette a disposizione una vasta selezione di 33 template basati sui siti web più popolari. Nel nostro esempio, useremo un modello di pagina fraudolenta di Instagram. Quindi, all’interno del menu di Zphisher, digitiamo il numero 2 e premiamo Invio.

Ci troveremo ora di fronte a una nuova scelta, dove dovremo selezionare la tattica di ingegneria sociale che desideriamo utilizzare per il nostro attacco. Ci sono diverse opzioni disponibili, tutte interessanti, ma noi ci limiteremo a creare una tradizionale landing page di Instagram che simula la pagina di accesso al social network. Per selezionare questa opzione, digitiamo il numero 1 e premiamo Invio.

Ora dobbiamo selezionare un metodo di port forwarding. Nel nostro esempio, sceglieremo l’opzione “cloudflared” per rendere la nostra falsa landing page accessibile a chiunque, digitiamo 2 è premiamo invio.

Successivamente ci chiederà se vogliamo selezionare una porta personalizzata , per il nostro esempio Digitiamo “N” e premiamo invio.

In una nuova finestra ci chiederà se vogliamo Mascherare la nostra URL , lanceremo il comando N è premiamo invio.

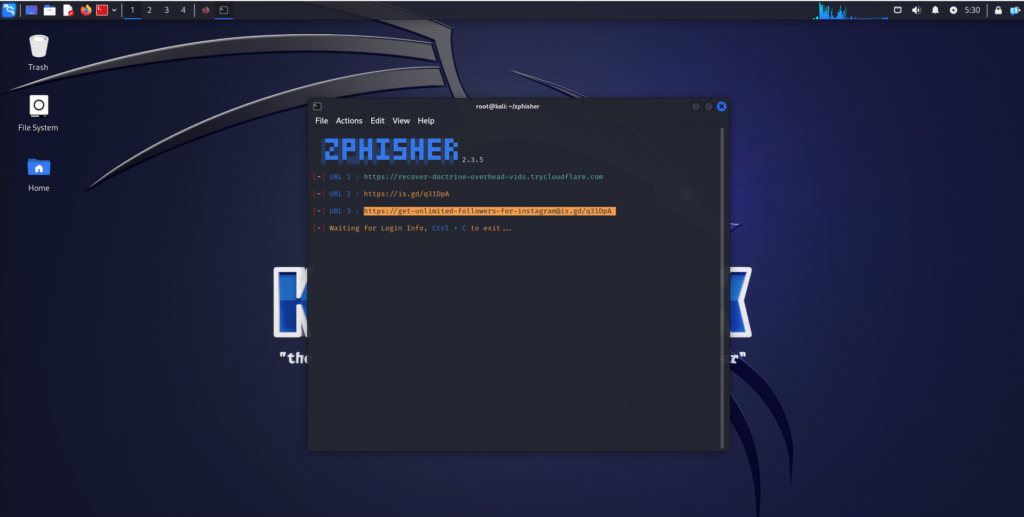

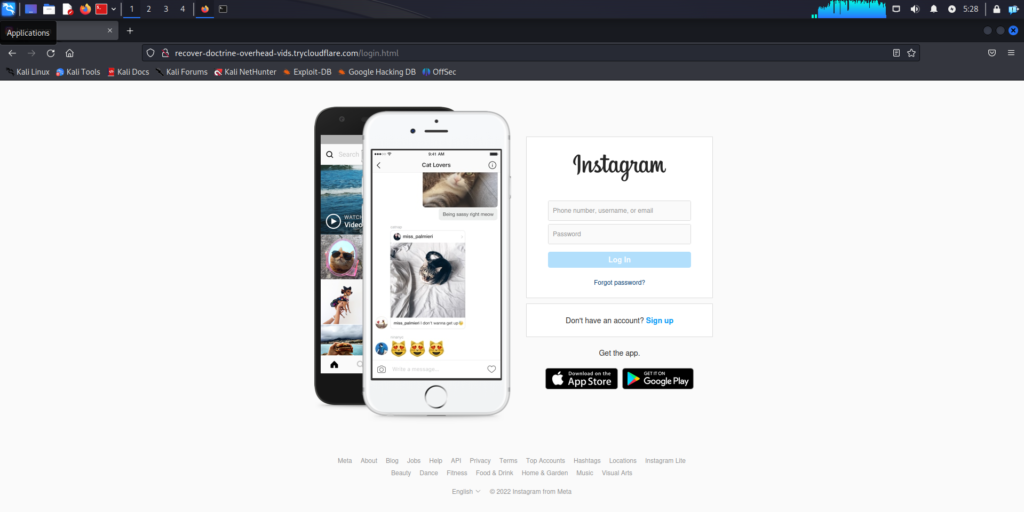

Dopo aver impostato tutto , Zphisher genererà i link , per l’accesso alla nostra pagina , non ci resta che copiare il link su un browser è testarlo.

Ed ecco la nostra pagina pronta per essere utilizzata, è praticamente identica, ad eccezione dell’URL.

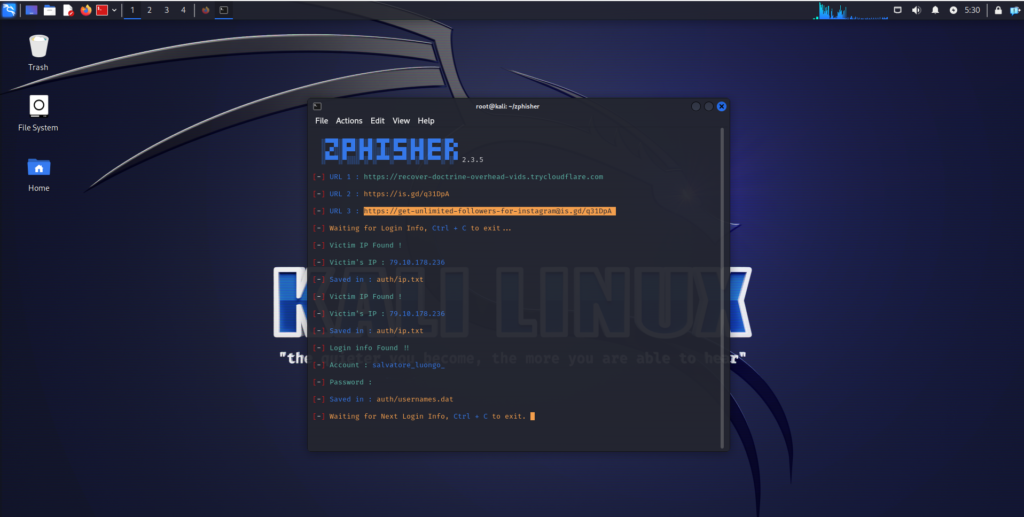

Ora, fermati un momento. Quando la vittima cliccherà sul collegamento, verrà reindirizzata alla falsa pagina di accesso di Instagram. Una volta che la vittima avrà inserito le proprie informazioni e fatto clic sul pulsante di accesso, otterrai immediatamente il nome utente e la password della vittima visualizzati sul terminale. Per chiudere lo strumento, premi la combinazione di tasti CTRL + C oppure esegui il comando “exit”.

Conclusione

Il fattore umano rappresenta la principale causa degli incidenti informatici in termini di sicurezza. Secondo il Cyber Security Intelligence Index di IBM, oltre il 90% di tutti gli incidenti di sicurezza è attribuibile a qualche forma di errore umano, come l’utilizzo di link di phishing, la visita a siti web dannosi o l’attivazione di virus e altre minacce APT (Advanced Persistent Threats). Anche se un’azienda o una persona dispone della migliore tecnologia per proteggere i propri asset, se un dipendente cade nella trappola di un hacker, le difese di tutto il sistema potrebbero essere facilmente compromesse.

Ecco alcuni suggerimenti utili per evitare di cadere nella trappola del phishing:

- Sii vigile: Sii sempre consapevole e attento quando ricevi messaggi, email o richieste di accesso che sembrano sospette o non richieste. Fai attenzione a errori di grammatica, URL sospetti o richieste insolite di informazioni personali.

- Verifica i mittenti: Prima di cliccare su un link o fornire informazioni personali, verifica attentamente l’identità del mittente. Controlla l’indirizzo email, il nome del mittente e cerca eventuali segni di irregolarità o discrepanze.

- Non condividere informazioni personali: Evita di fornire informazioni personali, come password, numeri di carta di credito o codici di sicurezza, tramite email o siti web non sicuri. Le istituzioni finanziarie o le organizzazioni affidabili non richiederanno mai queste informazioni tramite email.

- Verifica i siti web: Prima di inserire le tue credenziali di accesso su un sito web, verifica attentamente l’URL e assicurati che sia autentico. Cerca il lucchetto di sicurezza nella barra degli indirizzi e assicurati che l’URL inizi con “https://” per indicare una connessione sicura.

- Attenzione ai collegamenti: Evita di cliccare su link sospetti o provenienti da fonti non affidabili. È meglio digitare l’URL direttamente nella barra degli indirizzi del tuo browser anziché fare clic su link ricevuti via email o messaggi.

Cose importanti da ricordare

È importante tenere presente alcune considerazioni riguardo a questo articolo:

- Questo articolo è stato scritto con l’intento di fornire informazioni e conoscenze nel contesto educativo. Non è inteso come una guida per condurre attività illegali o ottenere accessi non autorizzati.

- L’autore di questo articolo non può essere ritenuto responsabile per eventuali danni derivanti dall’uso delle risorse o delle informazioni fornite. È responsabilità del lettore utilizzare queste informazioni in modo etico e legale.

- È strettamente vietato utilizzare queste informazioni per scopi illegali o per condurre attività illecite. Qualsiasi azione illegale intrapresa utilizzando queste tecniche è di esclusiva responsabilità del lettore, e il blog Salvatoreluongo.it non può essere ritenuto responsabile per tali azioni.

Ricorda che questo blog ha unicamente scopo didattico, offrendo informazioni e conoscenze per aumentare la consapevolezza sulla sicurezza informatica. È fondamentale utilizzare queste informazioni in modo responsabile, rispettando le leggi e agendo in modo etico.