Introduzione

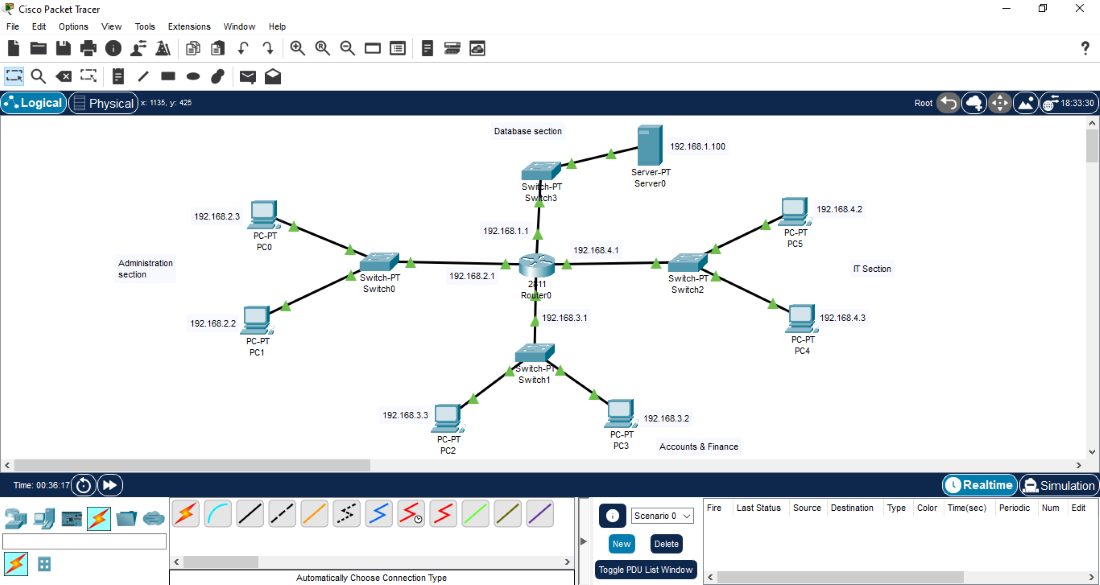

Cisco Packet Tracer rappresenta uno strumento fondamentale per chiunque desideri approfondire le proprie competenze nel campo delle reti informatiche. Questo potente simulatore, sviluppato da Cisco Systems, permette di progettare, configurare e testare reti virtuali in un ambiente controllato, senza la necessità di hardware fisico. Che tu sia uno studente, un professionista IT o semplicemente un appassionato di networking, Packet Tracer offre un’esperienza di apprendimento pratica e intuitiva.

In questo articolo, esploreremo i concetti fondamentali di Cisco Packet Tracer, partendo dalle modalità di comando di base fino ad arrivare alla configurazione di dispositivi e interfacce di rete. Attraverso esempi pratici e spiegazioni dettagliate, imparerai a muoverti con sicurezza nell’interfaccia di comando (CLI) e a implementare configurazioni di rete efficaci.

Indice

- Introduzione

-

Esempio pratico: Configurazione di un router con un End device

- Creazione di una Topologia di Base

- Scelta del Cavo Corretto

- Accesso alla CLI e Configurazione Iniziale

- Passaggio alla Modalità Privileged EXEC

- Configurazione del Nome del Dispositivo

- Configurazione delle Password

- Password per la Modalità Privileged EXEC

- Password per la Modalità User EXEC (Console)

- Password per l’Accesso Remoto (VTY)

- Crittografia delle Password

- Configurazione del Banner MOTD

- Configurazione delle Interfacce

- Assegnazione IP e Subnet Mask End Device

- Verifica della Configurazione delle Interfacce

- Salvare le impostazioni in Packet Tracer

- Test finale della configurazione in Packet Tracer

- Configurazione di uno Switch in Packet Tracer

Le Modalità di Comando nel Cisco IOS

Il sistema operativo Cisco IOS (Internetwork Operating System) è strutturato in diverse modalità di comando, ciascuna con un livello di accesso e funzionalità specifiche. Comprendere queste modalità è essenziale per navigare efficacemente nell’interfaccia di comando.

- User EXEC mode – Questa modalità ha capacità limitate, ma è utile per operazioni di base. Consente solo un numero ristretto di comandi di monitoraggio di base e non permette l’esecuzione di comandi che potrebbero modificare la configurazione del dispositivo. La modalità User EXEC è identificata dal prompt della CLI che termina con il simbolo >.

- Privileged EXEC mode – Per eseguire comandi di configurazione, un amministratore di rete deve accedere alla modalità Privileged EXEC. Modalità di configurazione più avanzate, come la modalità di configurazione globale, possono essere raggiunte solo dalla modalità Privileged EXEC. Questa modalità è identificata dal prompt che termina con il simbolo #.

| Descrizione | Prompt Predefinito del Dispositivo | |

| User EXEC mode | – Consente l’accesso solo a un numero limitato di comandi di monitoraggio di base. – Spesso chiamata “modalità di sola lettura”. | Switch> Router> |

| Privileged EXEC mode | – Consente l’accesso a tutti i comandi e le funzionalità. – L’utente può utilizzare qualsiasi comando di monitoraggio ed eseguire comandi di gestione. | Switch# Router# |

Modalità di Configurazione Globale

Dalla modalità Privileged EXEC, è possibile accedere alla modalità di configurazione globale, che consente di modificare la configurazione dell’intero dispositivo:

- Prompt: Appare come

Router(config)#oSwitch(config)# - Accesso: Si attiva digitando

configure terminaloconf tdalla modalità Privileged EXEC

Sottomodi di Configurazione

Dalla configurazione globale, è possibile accedere a vari sottomodi di configurazione, ciascuno con un prompt specifico:

- Configurazione di interfaccia:

Router(config-if)#– Per configurare interfacce specifiche - Configurazione di linea:

Router(config-line)#– Per configurare linee console, VTY, AUX - Configurazione del router:

Router(config-router)#– Per configurare protocolli di routing - Configurazione di VLAN:

Switch(config-vlan)#– Per configurare VLAN su switch

Navigazione e Aiuto nella CLI

Un aspetto particolarmente utile dell’interfaccia di comando di Cisco è il sistema di aiuto contestuale. In qualsiasi modalità, è possibile:

- Digitare

?per visualizzare tutti i comandi disponibili nella modalità corrente - Digitare un comando parziale seguito da

?per vedere tutte le possibili completazioni - Utilizzare

helpper ottenere informazioni generali sul sistema di aiuto

Questo sistema di supporto è contestuale, il che significa che le informazioni fornite dipendono dalla modalità in cui ci si trova e dal comando che si sta digitando.

Comandi di Navigazione Rapida

L’interfaccia di comando Cisco offre diverse shortcut da tastiera per facilitare la navigazione:

| Tasto | Descrizione |

|---|---|

| Tab | Completa un inserimento parziale del nome di un comando. |

| Backspace | Cancella il carattere a sinistra del cursore. |

| Ctrl+D | Cancella il carattere alla posizione del cursore. |

| Ctrl+K | Cancella tutti i caratteri dal cursore fino alla fine della riga di comando. |

| Esc D | Cancella tutti i caratteri dal cursore fino alla fine della parola. |

| Ctrl+U o Ctrl+X | Cancella tutti i caratteri dal cursore fino all’inizio della riga di comando. |

| Ctrl+W | Cancella la parola a sinistra del cursore. |

| Ctrl+A | Sposta il cursore all’inizio della riga. |

| Freccia Sinistra o Ctrl+B | Sposta il cursore di un carattere a sinistra. |

| Esc B | Sposta il cursore indietro di una parola a sinistra. |

| Esc F | Sposta il cursore in avanti di una parola a destra. |

| Freccia Destra o Ctrl+F | Sposta il cursore di un carattere a destra. |

| Ctrl+E | Sposta il cursore alla fine della riga di comando. |

| Freccia Su o Ctrl+P | Richiama il comando precedente nella cronologia, iniziando dal più recente. |

| Freccia Giù o Ctrl+N | Passa alla riga successiva nella cronologia. |

| Ctrl+Shift+6 | Interrompe un comando in esecuzione o sospende una sessione |

| Ctrl+R o Ctrl+I o Ctrl+L | Rivisualizza il prompt di sistema e la riga di comando dopo che un messaggio della console è stato ricevuto. |

L’Interfaccia Grafica di Packet Tracer

Prima di passare alla configurazione tramite CLI, è importante familiarizzare con l’interfaccia grafica di Packet Tracer:

Area di Lavoro Principale

La parte centrale dell’interfaccia è l’area di lavoro dove si creano le topologie di rete all’interno di Cisco Packet Tracer. Qui è possibile trascinare i dispositivi e creare connessioni tra di essi.

Palette dei Dispositivi

Sul lato sinistro dell’interfaccia si trova la palette dei dispositivi, organizzata in categorie:

- Router: Dispositivi di livello 3 per l’interconnessione di reti

- Switch: Dispositivi di livello 2 per la connessione di host all’interno della stessa rete

- Hub: Dispositivi di livello 1 per connessioni di base

- End Devices: PC, server, stampanti e altri dispositivi finali

- Connections: Vari tipi di connessioni (cavi copper straight-through, crossover, fibra ottica, seriale, ecc.)

Modalità di Simulazione

Packet Tracer offre due modalità operative principali:

- Realtime Mode: Simula il funzionamento della rete in tempo reale

- Simulation Mode: Permette di osservare il flusso dei pacchetti attraverso la rete, visualizzando i vari protocolli in azione

Esempio pratico: Configurazione di un router con un End device

In questo laboratorio pratico, configureremo una rete di base utilizzando Cisco Packet Tracer, stabilendo una connessione “punto a punto” tra un router Cisco e un dispositivo finale (end device). Seguiremo un approccio step-by-step, dalla creazione della topologia fino alla verifica della connettività.

N.B Messaggio di Errore: “Invalid input detected at ‘^’ marker”

Se durante la configurazione ricevi il messaggio di errore “Invalid input detected at ‘^’ marker”, ciò indica che il comando che hai inserito non è valido o non è riconosciuto dal dispositivo in uso (come un router o uno switch) o che sei nella modalità sbagliata. Il simbolo ^ indica la posizione esatta dove il sistema ha rilevato l’errore.

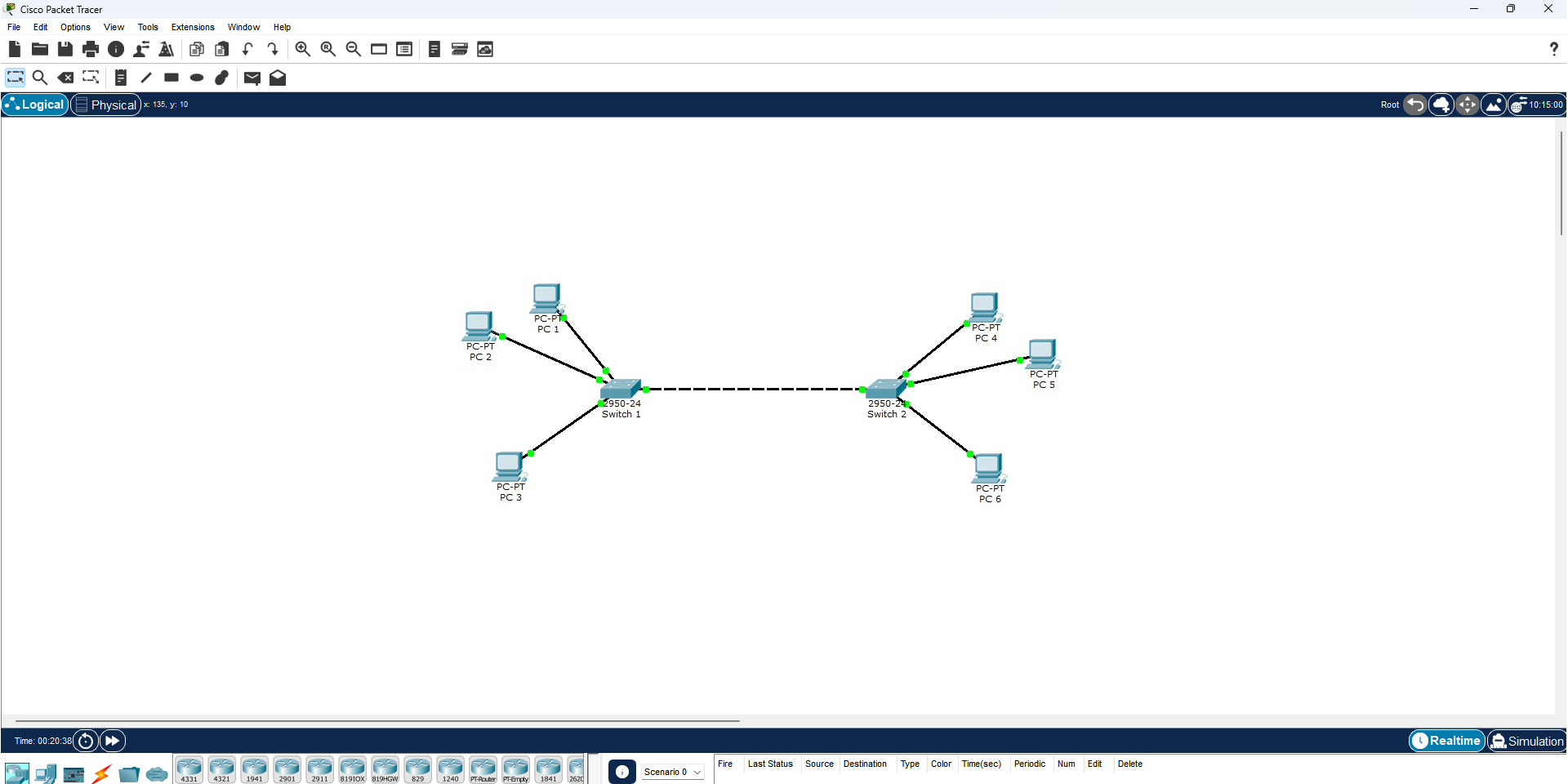

Creazione di una Topologia di Base

- Avviamo Cisco Packet Tracer

- Dalla barra degli strumenti, selezioniamo e trasciniamo un router nell’area di lavoro

- Aggiungiamo un end device (ad esempio, un PC)

- Creiamo una connessione tra i due dispositivi selezionando l’icona di connessione, scegliendo il tipo di cavo appropriato e collegando le interfacce corrispondenti.

Scelta del Cavo Corretto

La scelta del cavo dipende dai dispositivi che si stanno collegando:

- Straight-through: Per collegare dispositivi diversi (PC a switch, router a switch)

- Crossover: Per collegare dispositivi simili (switch a switch, PC a PC)

- Console: Per connessioni di gestione diretta al dispositivo

- Seriale: Per connessioni WAN tra router

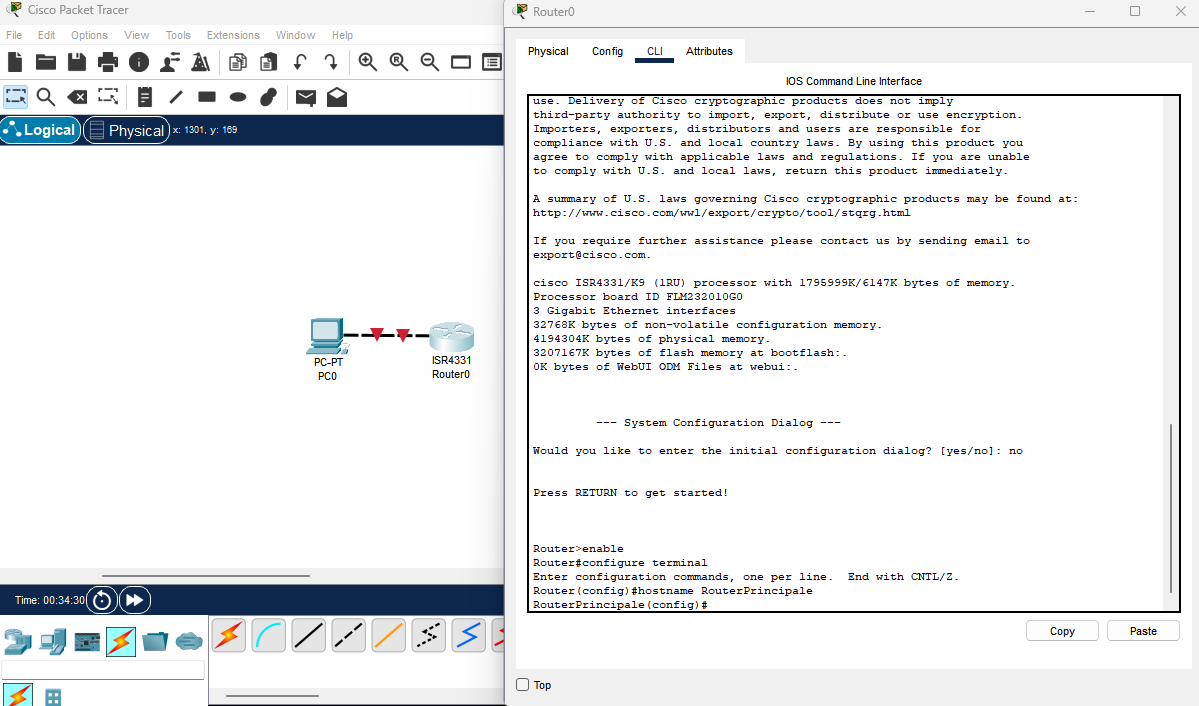

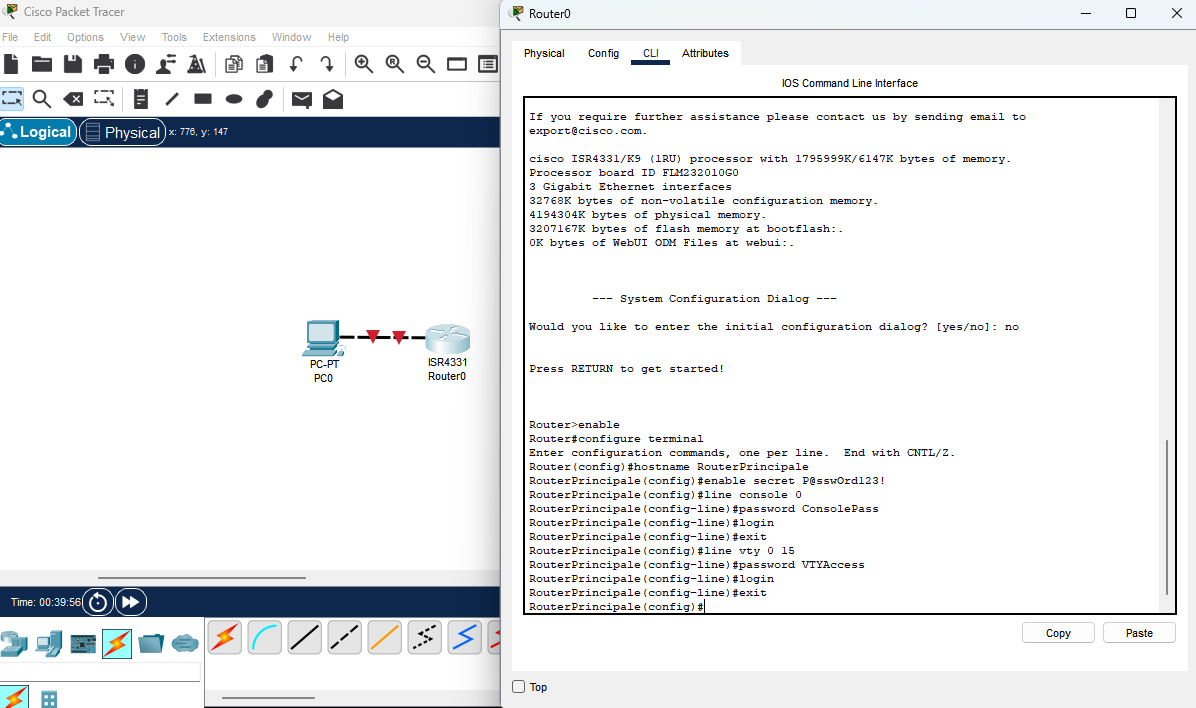

Accesso alla CLI e Configurazione Iniziale

Accediamo ora alla configurazione del router:

- Facciamo clic sul router per visualizzare l’interfaccia

- Selezioniamo la scheda CLI (Command Line Interface)

- Premiamo Invio per avviare la sessione di terminale

- Eseguiamo i seguenti comandi per configurare l’interfac

Passaggio alla Modalità Privileged EXEC

Router> enable

Router#Configurazione del Nome del Dispositivo

Per assegnare un nome al nostro dispositivo digitiamo il seguente comando:

Router# configure terminal

Router(config)# hostname RouterPrincipale //Inserisci il Nome che vuoi dare al tuo Router

RouterPrincipale(config)#

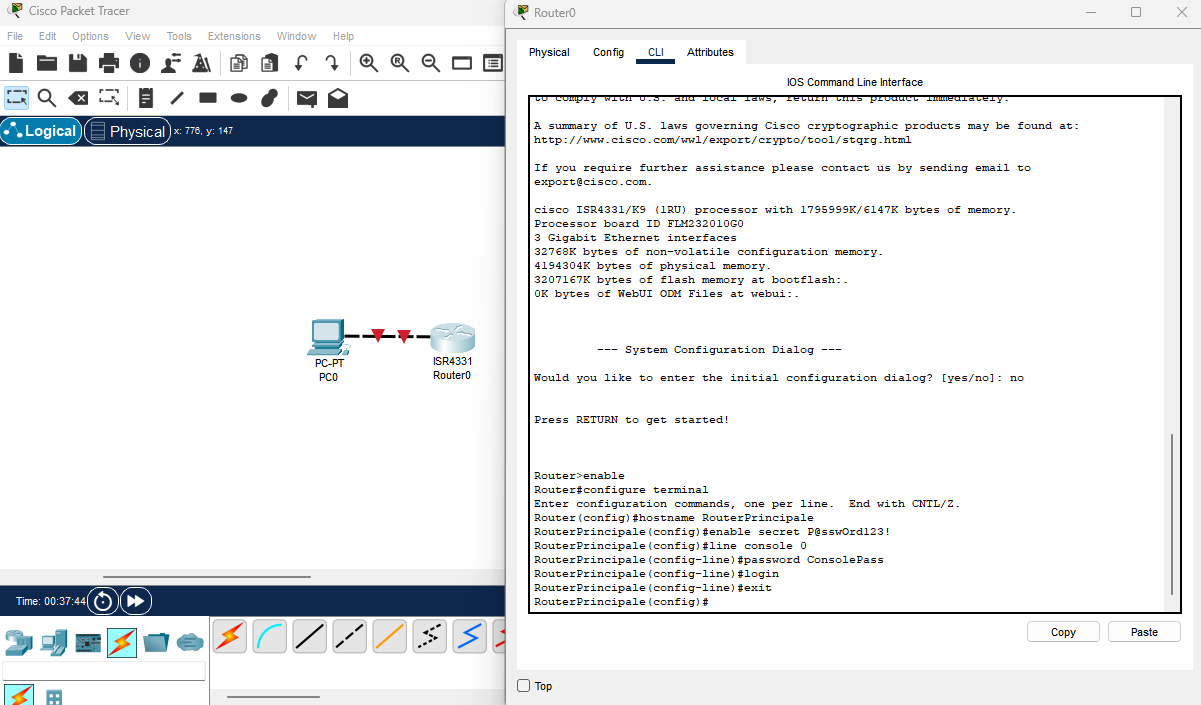

Configurazione delle Password

La sicurezza è un aspetto cruciale nella configurazione di qualsiasi dispositivo di rete. Ecco come configurare le diverse password:

Password per la Modalità Privileged EXEC

RouterPrincipale(config)# enable secret P@sswOrd123!Il comando enable secret applica automaticamente la crittografia alla password. (crittograferà la password con un Hash MD5)

Password per la Modalità User EXEC (Console)

RouterPrincipale(config)# line console 0

RouterPrincipale(config-line)# password ConsolePass

RouterPrincipale(config-line)# login

RouterPrincipale(config-line)# exit

RouterPrincipale(config)#

Il parametro 0 indica la prima (e unica) linea di console disponibile sul dispositivo.

Password per l’Accesso Remoto (VTY)

Le linee VTY (Virtual Teletype) di un router o di uno switch Cisco sono le linee virtuali usate per l’accesso remoto via Telnet o SSH. Il numero di linee VTY disponibili dipende dal dispositivo e dalla configurazione del sistema operativo (IOS).

Router Cisco

Di solito, un router Cisco ha 5 linee VTY predefinite:

- VTY 0 – 4 → Sono le linee disponibili per le connessioni remote simultanee.

- Tuttavia, alcuni modelli avanzati possono supportare più di 5 linee, a seconda delle risorse disponibili e della configurazione.

Switch Cisco

Gli switch Cisco generalmente hanno più linee VTY rispetto ai router:

- VTY 0 – 15 → Solitamente 16 linee, permettendo fino a 16 connessioni remote simultanee.

- Questo è utile per ambienti con più amministratori che devono accedere contemporaneamente al dispositivo.

Telnet

Telnet è un protocollo di accesso remoto che permette di controllare dispositivi di rete come router e switch tramite la riga di comando. Tuttavia, trasmette i dati in chiaro, inclusa la password, rendendolo altamente vulnerabile agli attacchi di intercettazione (sniffing).

SSH

Secure Shell (SSH) è un protocollo sicuro per l’accesso remoto, che utilizza la crittografia per proteggere la trasmissione dei dati. A differenza di Telnet, SSH garantisce:

- Cifratura dei dati trasmessi, proteggendoli da intercettazioni.

- Autenticazione sicura, con supporto per chiavi pubbliche e password.

- Integrità dei dati, impedendo modifiche non autorizzate durante la trasmissione.

RouterPrincipale(config)# line vty 0 4

RouterPrincipale(config-line)# password VTYAccess

RouterPrincipale(config-line)# loginRouterPrincipale(config-line)#transport input { ssh | telnet}

RouterPrincipale(config-line)# exit

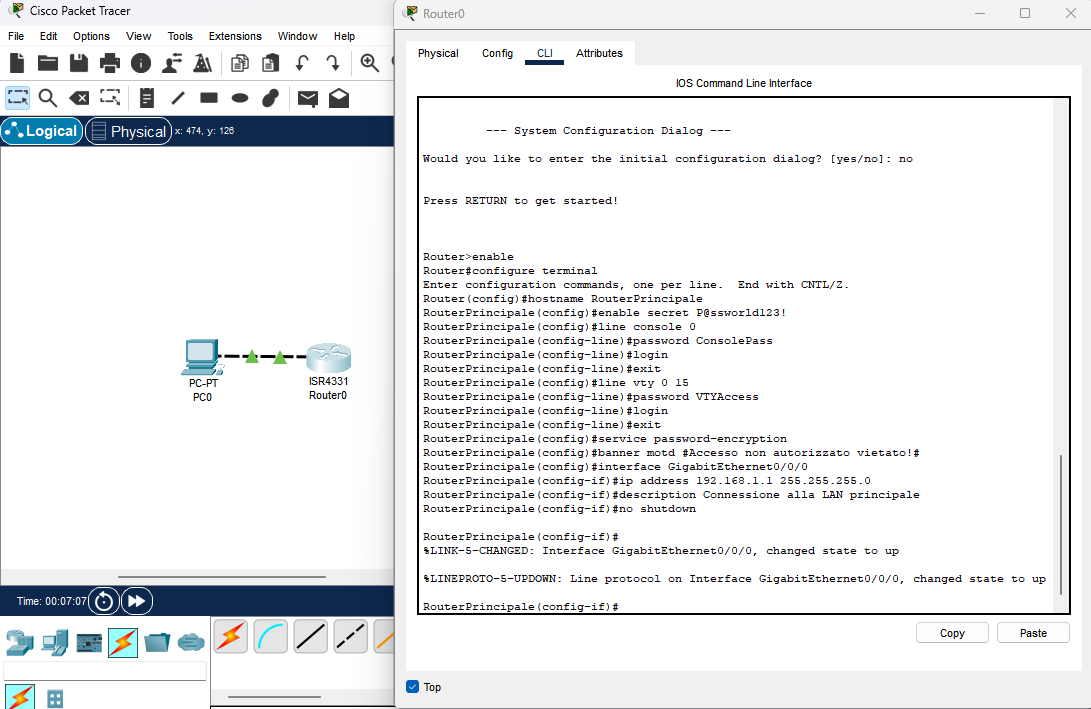

Crittografia delle Password

Per aumentare la sicurezza, è consigliabile crittografare tutte le password memorizzate in chiaro:

RouterPrincipale(config)# service password-encryption (crittograferà la password con un algoritmo proprietario di tipo 7) Configurazione del Banner MOTD

Il banner MOTD (Message of the Day) è un messaggio che appare quando un utente si connette al dispositivo. È utile per fornire avvisi legali o informazioni importanti:

RouterPrincipale(config)# banner motd #Accesso non autorizzato vietato!#I caratteri # delimitano l’inizio e la fine del messaggio.

Configurazione delle Interfacce

Le interfacce sono i punti di connessione tra il router e altre reti o dispositivi. Ecco come configurare un’interfaccia Ethernet:

RouterPrincipale(config)# interface GigabitEthernet0/0/0

RouterPrincipale(config-if)# ip address 192.168.1.1 255.255.255.0

RouterPrincipale(config-if)# description Connessione alla LAN principale

RouterPrincipale(config-if)# no shutdown

RouterPrincipale(config-if)# exit

Il comando no shutdown attiva l’interfaccia, che è disattivata per impostazione predefinita.

Assegnazione IP e Subnet Mask End Device

Adesso accediamo al nostro dispositivo endpoint che, in questo caso, è un PC. Facciamo doppio click sull’icona del PC e clicchiamo sulla voce ‘Desktop’, successivamente sulla voce ‘IP Configuration’ e impostiamo un indirizzo IP e una subnet mask

Si consiglia di iniziare l’assegnazione degli indirizzi IP a partire da 192.168.1.2 perché gli indirizzi 192.168.1.1 e 192.168.1.254 sono spesso riservati per scopi specifici all’interno di una rete.

192.168.1.1 è comunemente utilizzato come gateway predefinito dai router domestici e aziendali. Assegnarlo a un altro dispositivo potrebbe creare conflitti e problemi di connettività.

192.168.1.254 è spesso usato per dispositivi di rete come switch, access point o firewall, specialmente nelle configurazioni aziendali, per semplificare la gestione e l’accesso ai dispositivi critici.

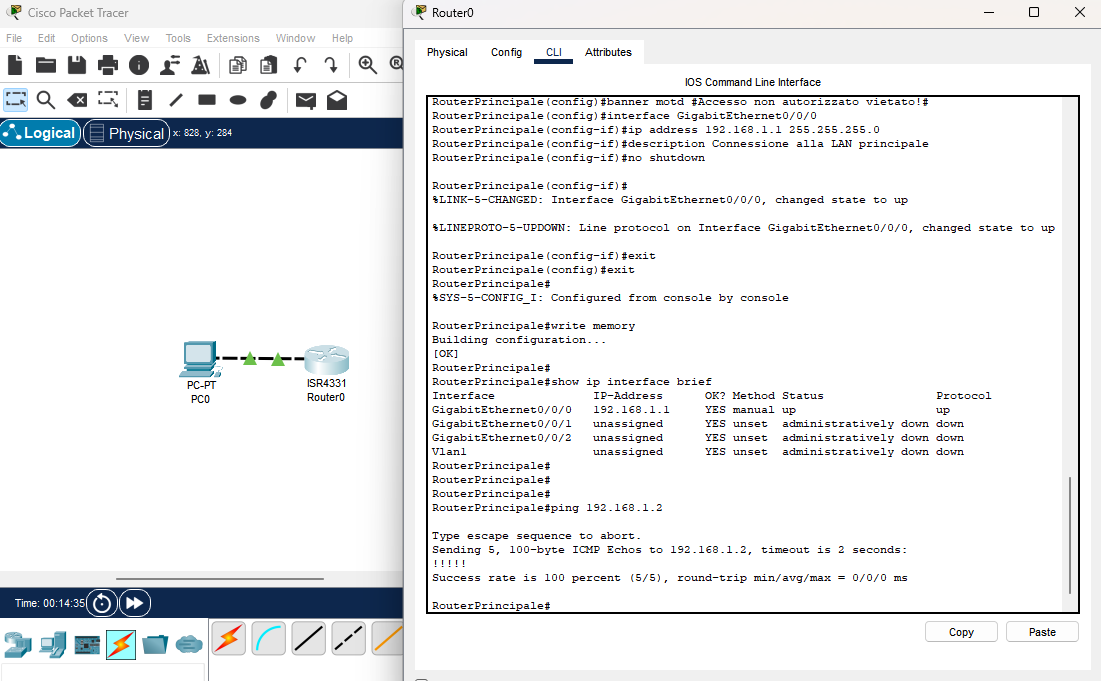

Verifica della Configurazione delle Interfacce

Per verificare rapidamente lo stato delle interfacce:

RouterPrincipale# show ip interface briefQuesto comando mostra un riepilogo di tutte le interfacce, il loro stato e l’indirizzo IP assegnato.

Salvare le impostazioni in Packet Tracer

Per salvare tutte le informazioni di configurazione, utilizziamo uno dei seguenti comandi:

- copy running-config startup-config

- write memory

Differenze principali

| Comando | Funzione | Note |

|---|---|---|

copy running-config startup-config | Copia la configurazione attuale (RAM) nella memoria non volatile (NVRAM) | Metodo più moderno e usato nelle versioni più recenti di IOS |

write memory | Salva la configurazione attuale nella NVRAM | Comando più vecchio, equivalente a copy running-config startup-config |

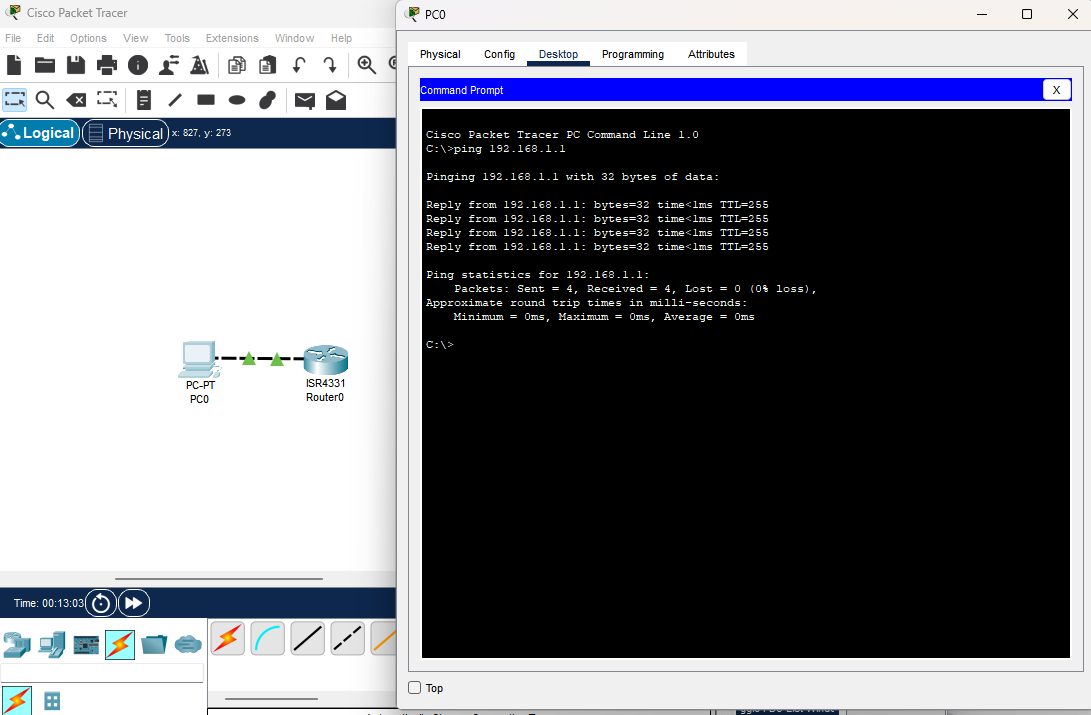

Test finale della configurazione in Packet Tracer

Per verificare che tutto sia stato configurato correttamente, lanciamo un comando ping da entrambi i dispositivi. Ecco come eseguire un ping in Cisco Packet Tracer avendo a disposizione un PC e un router:

Dal PC verso il router:

- Facciamo doppio click sull’icona del PC per aprire la finestra del dispositivo

- Clicchiamo sulla scheda ‘Desktop’

- Selezioniamo l’applicazione ‘Command Prompt’

- Nella finestra del prompt dei comandi, digitiamo ‘ping’ seguito dall’indirizzo IP del router (ad esempio: ping 192.168.1.1)

- Premiamo Invio e osserviamo i risultati per verificare che ci sia connettività

Dal router verso il PC:

- Clicchiamo sul router per aprire la finestra del dispositivo

- Selezioniamo la scheda ‘CLI’ (Command Line Interface)

- Se necessario, accediamo alla modalità privilegiata digitando ‘enable’

- Al prompt, digitiamo ‘ping’ seguito dall’indirizzo IP del PC (ad esempio: ping 192.168.1.2)

- Premiamo Invio e controlliamo i risultati per verificare che la comunicazione sia bidirezionale

Configurazione di uno Switch in Packet Tracer

Configurazione Base

La configurazione base di uno switch è simile a quella di un router:

Switch> enable

Switch# configure terminal

Switch(config)# hostname SwitchPrincipale

SwitchPrincipale(config)# enable secret SwitchPass123

SwitchPrincipale(config)# line console 0

SwitchPrincipale(config-line)# password ConsolePassSwitch

SwitchPrincipale(config-line)# login

SwitchPrincipale(config-line)# exit

SwitchPrincipale(config)# line vty 0 15

SwitchPrincipale(config-line)# password VtyPassSwitch

SwitchPrincipale(config-line)# login

SwitchPrincipale(config-line)# exit

SwitchPrincipale(config)# service password-encryptionConfigurazione di un’Interfaccia di Management

Per gestire lo switch da remoto, è necessario configurare un indirizzo IP su un’interfaccia VLAN. Questa interfaccia è chiamata SVI (Switched Virtual Interface) ed è un’interfaccia virtuale di livello 3 associata a una VLAN è fondamentale perché permette allo switch di avere un indirizzo IP associato a una VLAN, rendendo possibile la gestione remota tramite protocolli come SSH o Telnet. In questo caso, abbiamo configurato l’SVI della VLAN 1.

SwitchPrincipale(config)# interface vlan 1

SwitchPrincipale(config-if)# ip address 192.168.1.2 255.255.255.0

SwitchPrincipale(config-if)# no shutdown

SwitchPrincipale(config-if)# exit

SwitchPrincipale(config)# ip default-gateway 192.168.1.1Configurazione di VLAN

Le VLAN (Virtual LAN) sono interfaccie virtuale di 2 livello che permettono di segmentare logicamente una rete fisica, separando il traffico tra diversi gruppi di dispostivi:

SwitchPrincipale(config)# vlan 10

SwitchPrincipale(config-vlan)# name Marketing

SwitchPrincipale(config-vlan)# exit

SwitchPrincipale(config)# vlan 20

SwitchPrincipale(config-vlan)#Altri comandi

Cisco Discovery Protocol (CDP)

Il Cisco Discovery Protocol (CDP) è un protocollo proprietario che consente ai dispositivi Cisco di identificare e raccogliere informazioni sui dispositivi connessi alla rete. CDP è utile per monitorare la rete e risolvere problemi di connettività.

Comandi CDP Principali

show cdp neighbors

Mostra i dispositivi vicini con informazioni come il nome del dispositivo, le interfacce locali e remote, e il tipo di dispositivo.show cdp neighbors detail

Fornisce dettagli aggiuntivi, come gli indirizzi IP dei dispositivi remoti.show cdp entry * protocol

Visualizza solo gli indirizzi IP dei dispositivi vicini.

Gestire CDP

- Attivare CDP

Per abilitare CDP su tutto il dispositivo, usa:cdp run - Disabilitare CDP

Per disabilitare CDP globalmente: nocdp run - Disabilitare CDP su una singola interfaccia

Per disattivare CDP su una specifica interfaccia: bashCopiaModificainterface GigabitEthernet0/1 no cdp enable

No domain-lookup

Il comando no ip domain-lookup su un dispositivo Cisco è utilizzato per disabilitare la ricerca del dominio DNS quando viene inserito un comando errato nella modalità di configurazione o nella modalità exec.

Quando si digita un comando errato (ad esempio, se si digita un nome di comando che Cisco non riconosce), per impostazione predefinita, il dispositivo tenta di risolvere il comando come un nome di dominio e effettua una richiesta DNS, che può rallentare la reazione del dispositivo.

Con il comando no ip domain-lookup, si disabilita questa ricerca DNS, evitando il ritardo che potrebbe verificarsi quando il router tenta di risolvere un comando sconosciuto.

Comando:

ciscoCopiaModificaRouter(config)# no ip domain-lookup